La sociedad moderna es un libro abierto. Solo piense en todas estas redes sociales, chats, teléfonos inteligentes y otros dispositivos. Internet tiene un impacto masivo en nuestras vidas, guardando datos sobre nosotros, nuestra ubicación, pasiones y creencias. Un extraño puede reconocer fácilmente a cualquier persona. Todo lo que necesitas hacer es visitar una página de Instagram o Facebook. Fotos, videos, incluso tus pensamientos que compartes están en línea.

Sin embargo, estar en todas las redes sociales no es suficiente. Ese es el caso cuando las personas buscan un tercero para conocerlo e incluso hackear su teléfono. Pero, ¿qué hay debajo del término de piratería telefónica? Aprendamos más ahora mismo.

Contenidos

¿Es posible hackear el teléfono de alguien sin tocarlo?

Rastrear teléfonos de forma remota es más robusto y más complicado de lo que podría haber esperado. Sin embargo, es posible hackear el teléfono de alguien sin tocarlo. Existen muchas aplicaciones, herramientas y programas espías especializados que pueden ayudar a alcanzar los datos de forma remota. Sin embargo, para un usuario normal, usar tecnología de software como aplicaciones espías es un método PROBADO para conocer las actividades que se realizan en el teléfono objetivo. Muchas de estas aplicaciones tienen todas las características necesarias: seguimiento GPS, registros de llamadas, seguimiento de SMS; y muchas exclusivas: seguimiento de redes sociales, geo-cercas, etc., que podrían ahorrarle tiempo y energía.

La transformación de la piratería

Empresario mirando el monitor de la computadora Las primeras aplicaciones para hackear teléfonos celulares fueron simples y muy limitadas. Solo había algunas características básicas que ayudaban a los delincuentes a recopilar información sobre la víctima. Los ladrones digitales estudiaron los hábitos de sus víctimas y utilizaron keyloggers para registrar sus contraseñas y otra información relevante. Pero el cibercrimen ya no se trata de piratería real. Existen muchos programas legales que puede descargar e instalar fácilmente en su computadora o teléfono.

El software que permite que una persona piratee el teléfono celular de otra persona para monitorear, rastrear y registrar se denomina aplicación de espionaje. Esta definición no funciona bien para todo el punto de las aplicaciones espías. Hoy en día, dicho software se utiliza con fines nobles con más frecuencia que nunca. Pero debido a su pasado criminal, la gente todavía piensa que después de instalar el programa de espionaje, alguien pirateará su teléfono. Es una de las creencias erróneas más extendidas entre los usuarios de dispositivos con Android o iOS.

Incluso en el siglo XXI, las personas no entienden completamente lo que hacen las aplicaciones de seguimiento y cómo se pueden usar con fines funcionales. Las aplicaciones modernas que pueden hackear un teléfono celular son más potentes que nunca, aunque eso es potencialmente positivo. Por lo tanto, es el método más fácil de hackear el teléfono celular de alguien, pero las razones para hacerlo cambiaron de manera opuesta en los últimos años.

¿Por qué la gente quiere hackear un teléfono?

En el pasado, la búsqueda de formas de descubrir a un cónyuge infiel o tal vez, cómo hackear el teléfono de alguien desde su computadora, o cómo hackear el teléfono Android de alguien de forma remota era muy importante. Sin embargo, con el tiempo, esas prioridades se han transformado. Por lo tanto, las personas crearon un conjunto de nuevas razones para justificar la piratería del teléfono de otra persona. Es común sentirse más intimidado por un robo físico en lugar de uno en línea. No obstante, todos desean proteger su propiedad. Como resultado, muchos recurren al uso de software de piratería de teléfonos celulares para el seguimiento, especialmente si el teléfono ha sido robado.

- Para fines de monitoreo y protección, los padres desean saber dónde está su hijo o cómo es su actividad en línea.

- En un entorno corporativo, las aplicaciones espías se pueden utilizar para supervisar los dispositivos de sus empleados para evitar cualquier espionaje corporativo o uso no relacionado con el trabajo durante las horas de trabajo.

Hackear el teléfono de alguien solo con su número

Hoy en día, el aumento de la tecnología y la introducción de nuevas funciones han hecho que los teléfonos sean aún más potentes que nunca. Es prácticamente imposible encontrar una persona sin un móvil. Lamentablemente, las mejoras tecnológicas conllevan el riesgo de involucrarse en el acoso cibernético, el sexting, el robo de identidad, etc. La mayor preocupación de los padres es proteger a sus hijos adolescentes tanto en línea como fuera de línea. Después de todo, surge la pregunta más vívida: “ ¿cómo hackear un teléfono móvil sin ningún software? “

Si tiene excelentes conocidos que pueden estar a cargo de sus acciones para hackear un teléfono, o está familiarizado con las herramientas populares en línea que pueden contener software malicioso, entonces ya sabe cómo hackear un teléfono móvil sin ningún software. Recomendamos usar formas comprobadas para obtener acceso al teléfono celular, usando las aplicaciones de monitoreo del teléfono como mSpy.

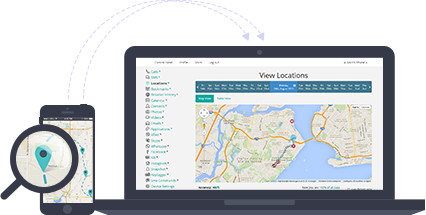

mSpy sirve como una excelente aplicación de control parental que le permite tener acceso completo al dispositivo de destino.

– ¿Por qué elegirlo?

- Obtiene acceso a todas las aplicaciones de redes sociales: Skype, Whatsapp, Snapchat, Tinder, Facebook, Kik y Viber; Todos los mensajes, fotos y videos vienen con marcas de tiempo adjuntas.

- Puede rastrear la ubicación GPS de todos los dispositivos elegidos y obtener información sobre el historial de rutas.

- Con el Monitoreo de SMS puede ver lo que su trabajador o hijo está enviando mensajes de texto y ver el contenido de cada mensaje enviado o recibido.

- Supervise todas las llamadas salientes y entrantes al dispositivo que está rastreando con la función de gestión de llamadas y correo electrónico.

- Vea el historial de navegación web, restrinja el acceso a ciertos sitios web y bloquee las aplicaciones.

Además, actualiza la información sobre todas las actividades de forma remota cada 5 minutos. La aplicación también es indetectable, lo que significa que usted permanece 100% invisible. Suena como hackear, ¿verdad? ¡Especialmente por un precio de menos de $ 1 por día! Si aún no parecemos persuasivos, lea nuestra reseña completa aquí antes de comprar la aplicación.

Conclusión

Hay un punto que los nuevos usuarios de la aplicación de monitoreo suelen pasar por alto. No puedes hackear un teléfono celular viejo que no tiene acceso a internet. Entonces, solo los teléfonos inteligentes pueden convertirse en un objetivo. Verifique el sistema operativo del teléfono de destino antes de instalar una aplicación.